VPN-Dienst des Universitätsrechenzentrums

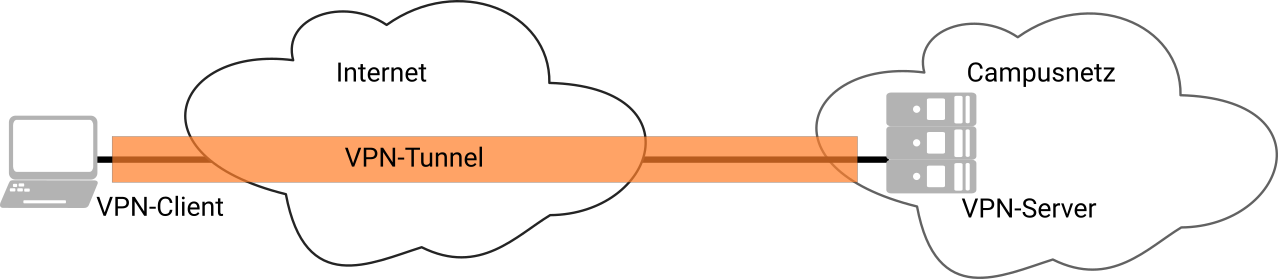

VPN steht für Virtual Private Network und ermöglicht den Aufbau von sicheren Verbindungen über unsichere Netze.

Der VPN-Dienst

Unsichere Netze ermöglichen prinzipiell das unberechtigte Abhören und Verfälschen von Kommunikationsbeziehungen. Um das zu verhindern, verwenden VPNs spezielle Protokolle, welche die Daten verschlüsseln. Im Prinzip wird dabei zwischen Ihrem Rechner zuhause oder unterwegs und einem VPN-Server an der TU Chemnitz ein Tunnel aufgebaut, über den jegliche IP-Daten verschlüsselt gesendet werden.

Für wen ist dieser Dienst gedacht?

- Nutzerinnen und Nutzer, die mit ihrem Rechner über fremde Internet-Provider sicher auf das Campusnetz der TU Chemnitz zugreifen wollen.

- Nutzerinnen und Nutzer, die von einem Anschluss an einer anderen Universität oder einem beliebigen anderen Internet-Zugang (z. B. auf Dienstreisen, Kongressen usw.) sicher auf das Campusnetz der TU Chemnitz zugreifen wollen.

- Nutzerinnen und Nutzer, die mit ihrem Rechner über Datendosen in öffentlichen Räumen der TU Chemnitz sicher auf das Campusnetz der TU Chemnitz zugreifen wollen.

Beim Verbindungsaufbau wird eine Authentisierung mit Ihrem URZ-Nutzerkennzeichen und Ihrem Passwort durchgeführt. Gegebenenfalls

wird ein zweiter Authentisierungs-Faktor abgefragt (siehe Multi-Faktor-Authentisierung).

Wird ein VPN-Tunnel erfolgreich aufgebaut, erhält der Rechner eine IP-Adresse aus dem Adressbereich der TU Chemnitz.

Damit kann auch auf Dienste zugegriffen werden, die eine Absendeadresse aus dem Adressraum der Universität erfordern.

Voraussetzungen

- ein gültiges URZ-Nutzerkennzeichen

- Rechner mit funktionierender Internet-/Netz-Verbindung bzw. im WLAN-Funknetz funktionierende WLAN-Verbindung

Auf Ihrem Rechner muss ein sogenannter VPN-Client installiert werden. Das URZ empfiehlt den frei verfügbaren VPN-Client EduVPN. Alternativ wird der Cisco Secure Client (Anyconnect) bereitgestellt.

VPN-Dienst „eduVPN“

eduVPN ist der weltweite VPN-Service für Studierende, Forschende und Lehrende. Grundsätzlich realisiert eduVPN zwei zentrale Anwendungsszenarien:

- den sicheren Zugang zum Campusnetz der TU Chemnitz (Institute Access)

- den sicheren Zugang in die weltweiten Wissenschaftsnetze (Secure Internet)

Weitere Informationen zu eduVPN findet man auf der Webseite des eduVPN-Projektes.

An der TU Chemnitz wird eduVPN aktuell als Alternative zum VPN-Zugang „Cisco AnyConnect” angeboten und wird insbesondere für die Bereitstellung von VPN-Verbindungen auf Smartphones und Tablets mit Android oder iOS empfohlen.

Nach einer erfolgreichen Anmeldung über das Web-Trust-Center der TU Chemnitz ist der Zugang zum Campusnetz für 90 Tage gültig. In dieser Zeit ist keine weitere Passworteingabe nötig. Benutzbarkeit und Komfort sind somit sehr hoch. Es werden je nach Nutzerberechtigung verschiedene VPN-Profile für unterschiedliche Anwendunsgfälle angeboten.

VPN-Profile

Für verschiedene Anwendungsszenarien können verschiedene VPN-Profile ausgewählt werden.

| VPN-Profil | Anwendungsfall | Empfohlen für |

| Standard VPN-Zugang |

|

|

| Groupware only |

|

|

Installation

Die Einrichtung bzw. Installation ist sehr einfach und ist unter allen Plattformen bzw. Betriebsystemen identisch.

Schritt 1: Download und Installation

Sie müssen die App EduVPN installieren. Nutzen Sie dazu die entsprechenden Download-/Installation-Links für Ihr Betriebssystem:

Falls die Installation nicht automatisch startet, öffnen Sie den Ordner „Downloads” und führen Sie die Installations-Datei aus.

Alternativ gelangen Sie über die Download-Seite des eduVPN zu den jeweiligen Installationsanleitungen.

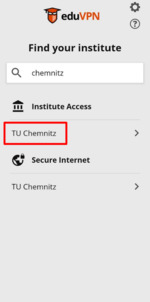

Schritt 2: Institute Access: TU Chemnitz

Im zweiten Schritt geht es darum, die TU Chemnitz als Institution auszuwählen.

Dazu geben Sie bei „Find your institute“ das Wort „Chemnitz“ ein. Danach werden Ihnen für die TU Chemnitz zwei Betriebsmodi angeboten (1. Zugang zum Institut/Institute Access und 2. Sicheres Internet/Secure Internet). Bitte wählen Sie immer den 1. Modus: Zugang zum Institut bzw. Institute Access.

Schritt 3: Anmeldung am Web-Trust-Center der TU Chemnitz

Es öffnet sich automatisch ein Browser-Fenster mit dem Web-Trust-Center der TU Chemnitz. Nutzen Sie zur Anmeldung hier Ihren URZ-Account, d. h. Ihr Nutzerkennzeichen und Passwort.

Sofern Sie Multi-Faktor-Authentisierung aktiviert haben und den Anmeldevorgang von außerhalb des Campusnetzes vornehmen, wird ein zweiter Faktor (Einmalpasswort-App oder Yubikey) abgefragt.

Schritt 4: VPN-Zugriff genehmigen

Nach der erfolgreichen Anmeldung werden Sie zur Seite „Genehmige Anwendung” weitergeleitet. Nun müssen Sie den VPN-Zugriff genehmigen. Klicken Sie dazu auf den blauen Button „Genehmigen“. Anschließend erscheint der Hinweis „Sie können dieses Browser-Fenster nun schließen”.

Schließen Sie das Browser-Fenster und wechseln Sie wieder zur App eduVPN, falls diese nicht automatisch in der Vordergrund tritt.

Schritt 5: Profil auswählen

Sie können nun zwischen verschiedenen Profilen wählen, wie beispielsweise „Standard VPN-Zugang“ oder „Groupware only”. Die Anwendungsempfehlungen für die verschiedenen Profile finden Sie im Abschnitt VPN-Profile. Mit der Auswahl des Profils stellen Sie eine VPN-Verbindung her.

Schritt 6: Zugriff erfolgreich!

Nun sind Sie für 90 Tage berechtigt, die VPN-Verbindung ohne eine erneute Anmeldung aufzubauen. Durch einen einfachen An-/Aus-Schalter können Sie diese jederzeit aktivieren oder deaktivieren. Eine erneute Eingabe von Nutzerkennzeichen und URZ-Passwort ist erst nach Ablauf von 90 Tagen wieder nötig (siehe Schritt 3).

VPN mittels Cisco Secure Client (Anyconnect)

Hier finden Sie Hinweise zur Einrichtung des VPN-Klienten Cisco Secure Client (Anyconnect) auf den verschiedenen Plattformen.

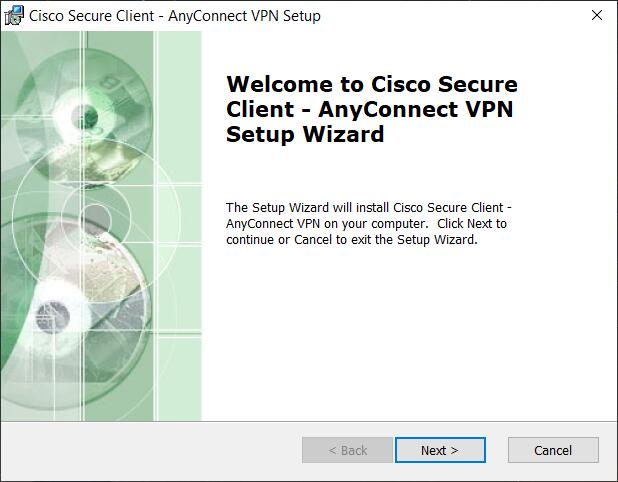

Windows

Die Installation erfordert Administrator-Rechte.

- Laden Sie das aktuelle Installations-Paket auf Ihren Rechner:

- Starten Sie die heruntergeladene MSI-Datei.

- Bestätigen Sie das Willkommensfenster mit „Next“.

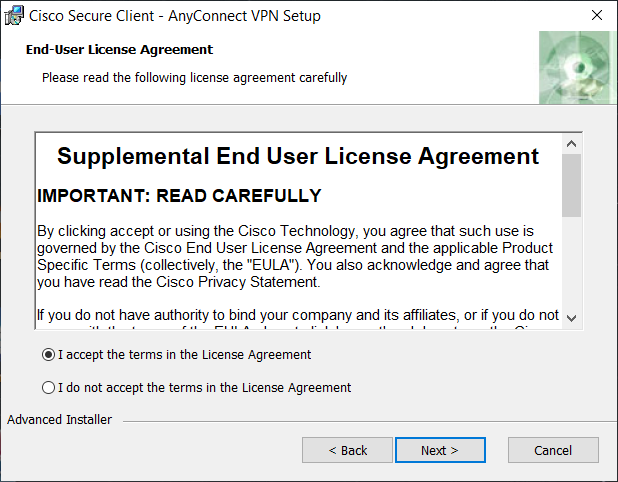

- Akzeptieren Sie die Lizenzbedingungen. Klicken Sie „Next“.

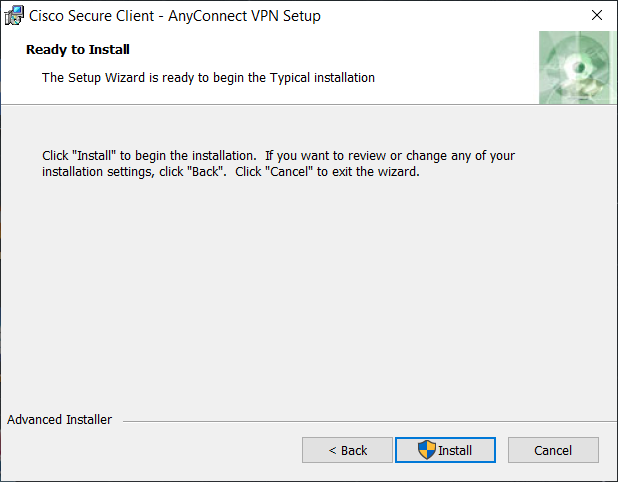

- Starten Sie die Installation mittels „Install“.

- Die Installation erfolgt.

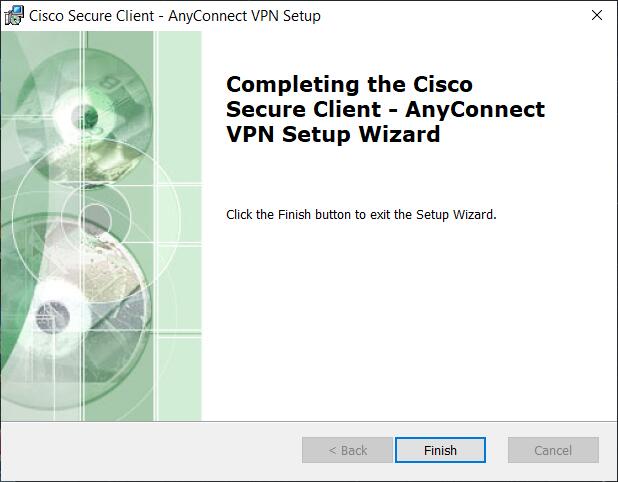

- Nach erfolgreicher Installation beenden Sie diese mit „Finish“.

- Starten Sie den Client aus dem Startmenü

als normaler Nutzer.

- Hinweise zur Erstkonfiguration und Nutzung

finden Sie unter: Nutzung Cisco Secure Client

Windows (auf ARM64-Prozessoren)

Für mobile Geräte mit ARM64-Prozessor verwenden Sie bitte folgende Version:

Weitere Installationshinweise wie unter Windows (Punkt 2.)

Linux

Die Installation erfordert Root-Rechte.

Skriptgesteuertes Installationsarchiv: cisco-secure-client-linux64-5.1.13.177-predeploy-k9.tar.gzDie Installation wird am scriptgesteuerten Installationsarchiv beschrieben:

- Laden Sie das aktuelle Installations-Paket auf Ihren Rechner: cisco-secure-client-linux64-5.1.13.177-predeploy-k9.tar.gz

- Entpacken Sie das Archiv.

tar xvfz cisco-secure-client-linux64-[release]-predeploy-k9.tar.gz - Wechseln Sie in das Verzeichnis vpn. Starten Sie das Script vpn_install.sh.

cd cisco-secure-client-[release]/vpn

./vpn_install.sh - Kopieren Sie das „Root Certificate ISRG Root X1“ in das ca-Verzeichnis.

cp isrgrootx1.pem /opt/.cisco/certificates/ca - Starten Sie den Client auf Kommandozeile:

oder über Ihr grafisches Nutzerinterface als normaler Nutzer:/opt/cisco/secureclient/bin/vpnui

- Hinweise zur Erstkonfiguration und Nutzung finden Sie unter: Nutzung Cisco Secure Client

Mac OS

- Lesen Sie diese Anleitung bis zu Ende, es ist wichtig, dass Sie während der Installation Optionen wählen!

- Laden Sie das aktuelle Installations-Paket auf Ihren Rechner: cisco-secure-client-macos-5.1.13.177-predeploy-k9.dmg

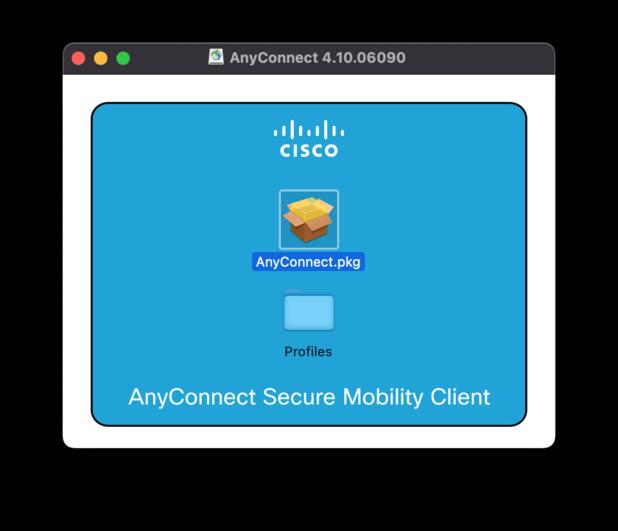

- Starten Sie die Installation mittels Doppelklick auf das VPN-Icon.

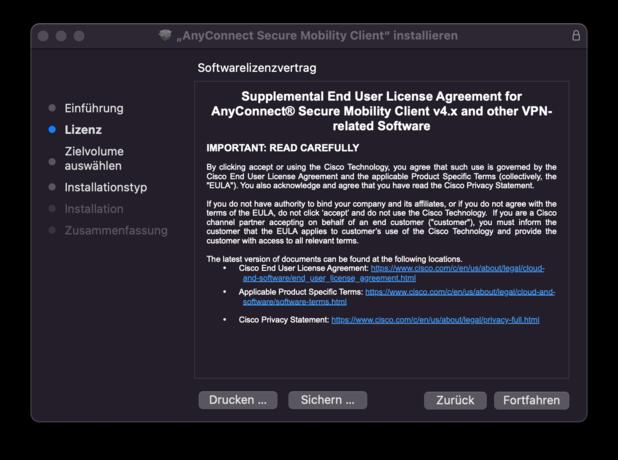

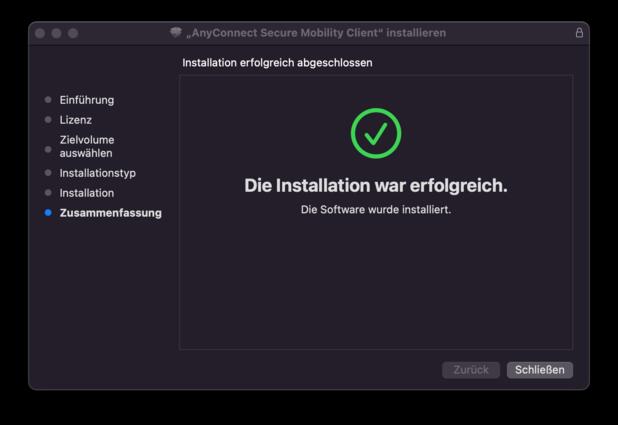

- Folgen Sie dem ersten Schritt der Installationsanweisung und lesen sowie akzeptieren Sie im Anschluss die Lizenz.

Wenn Sie nur ein Laufwerk in Ihrem Mac haben, dann wird der Punkt "Zielvolume auswählen" automatisch übersprungen.

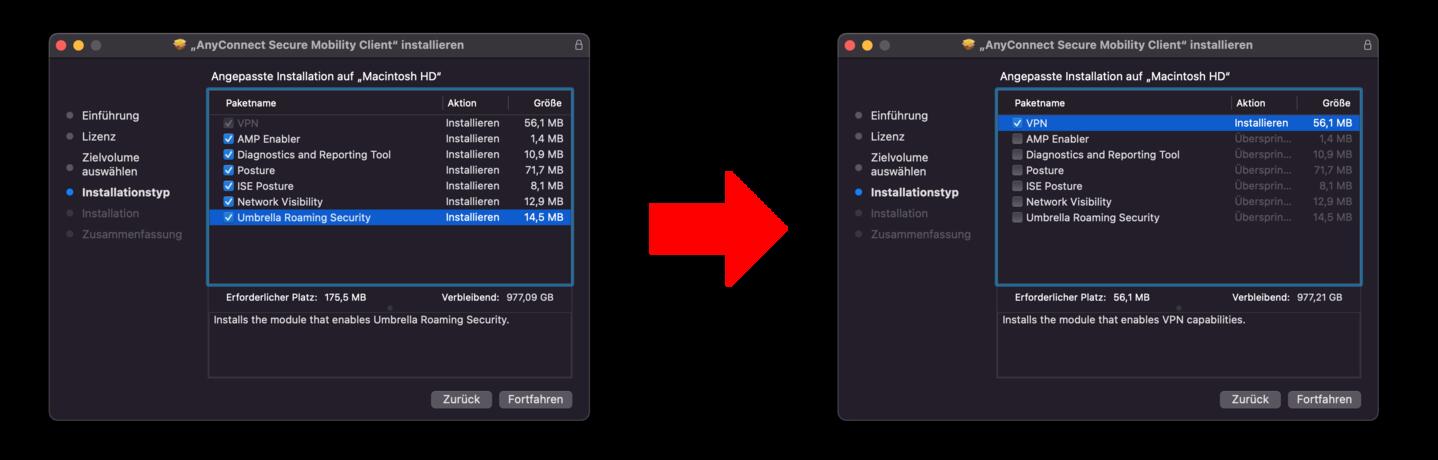

- Im Installationspunkt Installationstyp ist es wichtig ALLE Haken vor allen Paketen außer "VPN" zu entfernen.

Diese Softwaremodule sind nicht notwendig für die erfolgreiche Verbindung und können sogar störend wirken.

- Weiterführend werden die Installationsanweisungen über den notwendigen Speicherplatz Informieren und eine Zusammenfassung geben.

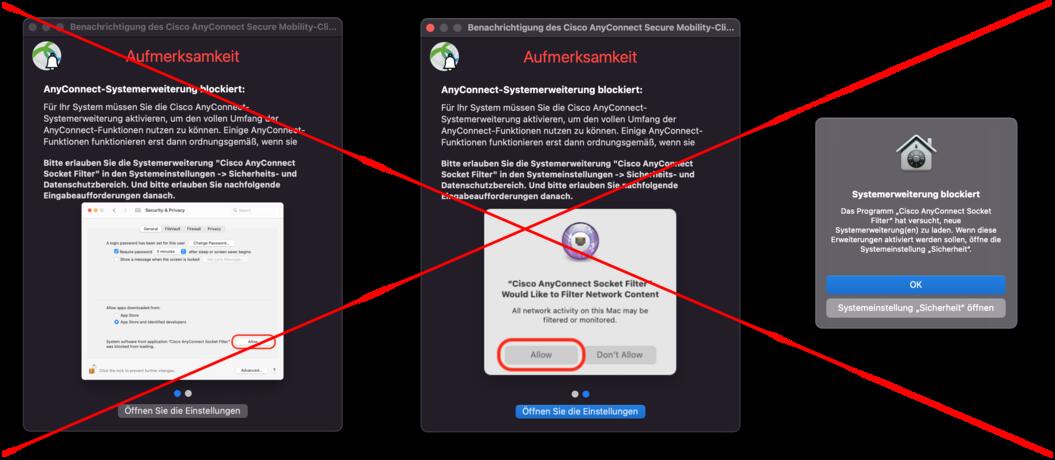

- Nach Abschluss der Installation wird AnyConnect ein großes mit „Aufmerksamkeit“ betiteltes Fenster öffnen.

In diesem Fenster werden Sie dringlich aufgefordert Einstellungen im Menü „Sicherheit & Datenschutz“ vorzunehmen.

Nehmen Sie diese Einstellungen NICHT vor! Bis auf wenige Ausnahmen werden Sie die hierdurch installierte

Funktion „Cisco AnyConnect Socket Filter“ nicht benötigen.

Im Gegenteil bisherige Erfahrungen haben gezeigt, wenn Sie der Installation des „Cisco AnyConnect Socket Filter“

zustimmen, dass dann ihr Mac aufgrund hoher Prozessorlast langsam werden kann und demzufolge Akkulaufzeit sinkt!

Schließen Sie dieses Fenster einfach!

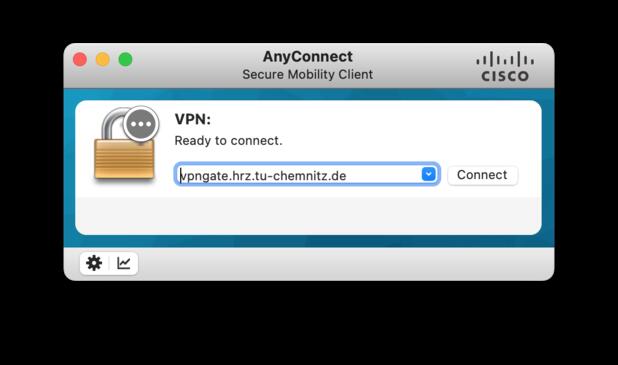

- Sie können den Cisco-AnyConnect-Klienten jetzt starten.

Nach dem Start haben Sie die Möglichkeit den VPN-Server der Uni anzugeben: "vpngate.hrz.tu-chemnitz.de"

- Sobald der richtige Server eingetragen ist, können Sie auf „Connect“ klicken.

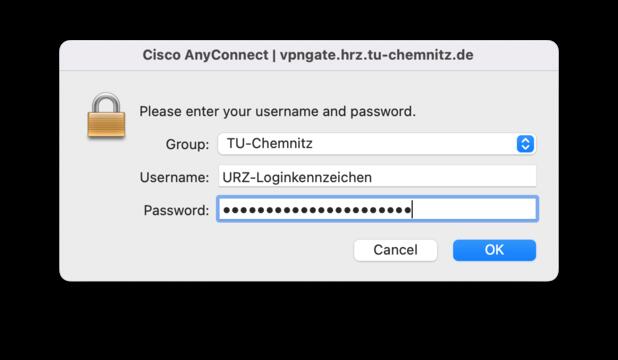

Cisco AnyConnect wird Sie nach ihrem URZ-Loginkennzeichen und ihrem URZ-Passwort fragen.

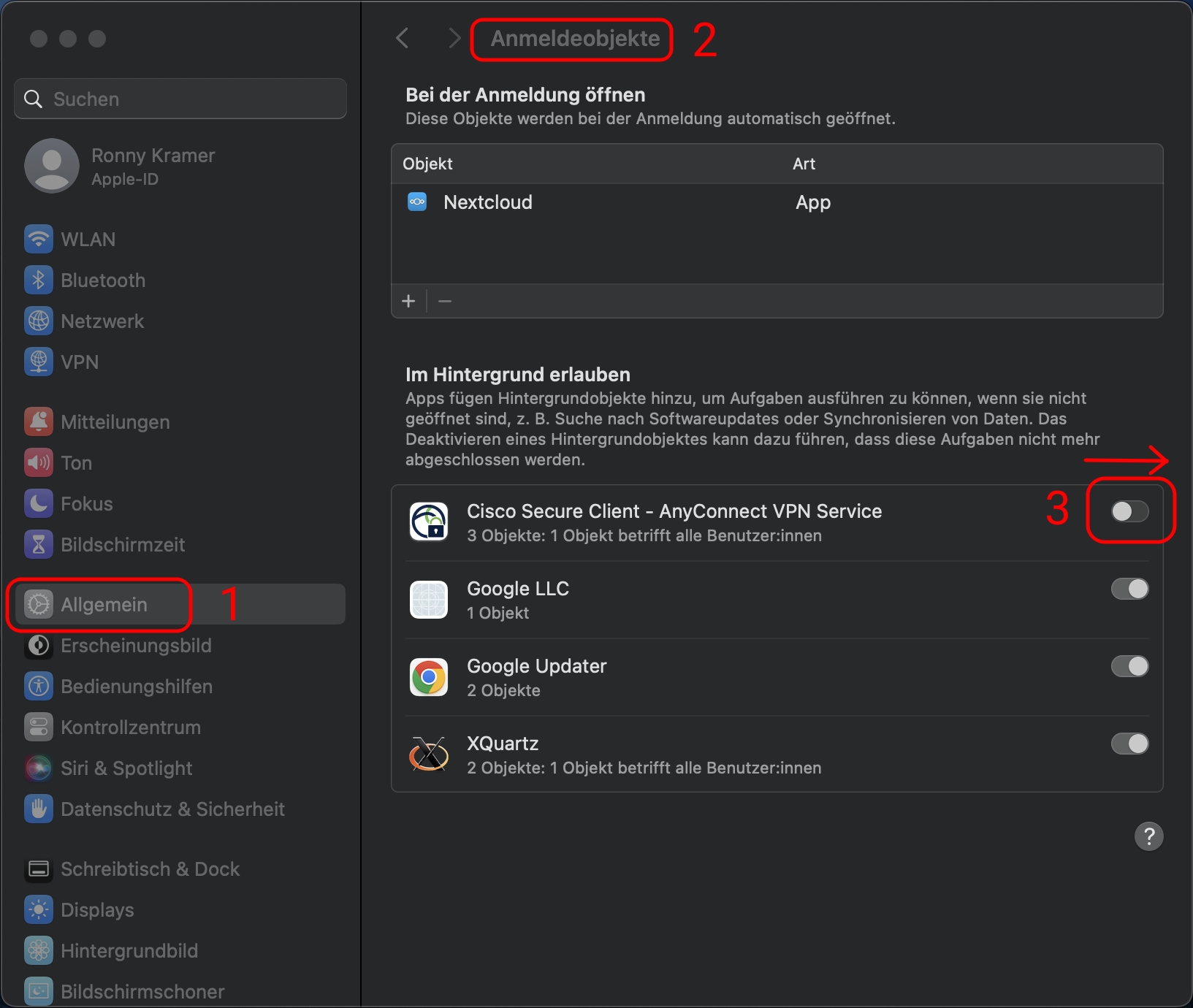

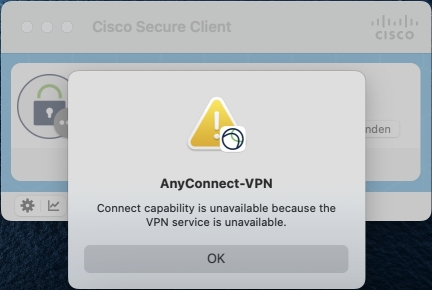

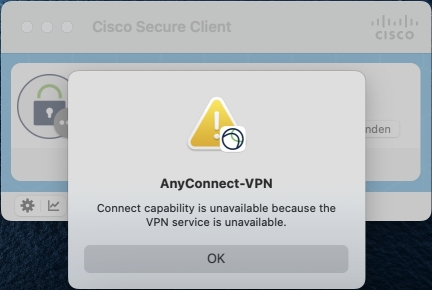

Der Fehler tritt aufgrund einer API Änderung von Apple in Mac OS auf, Cisco Secure Client nutzt ab Version 5.1 diese neue API und benötigt daher explizit neue Berechtigungen.

Um diesen Fehler zu beseitigen müssen die Hintergrunddienste für Cisco Secure Client erlaubt werden.

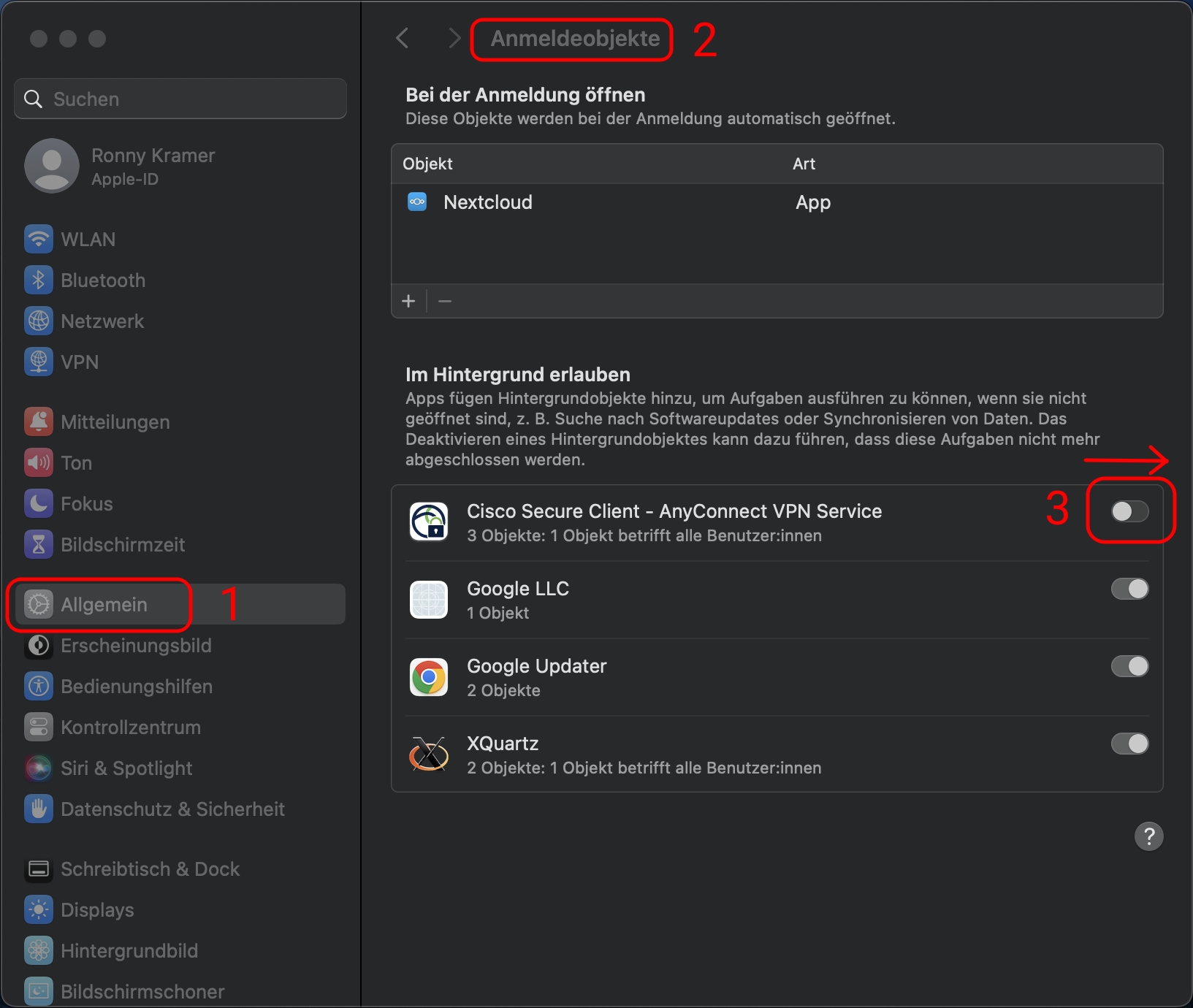

Öffnen Sie die Systemeinstellungen und navigieren Sie zu „Allgemein“.

Öffnen Sie auf der rechte Seite das Untermenü „Anmeldeobjekte“.

In dem Bereich „Im Hintergrund erlauben“ erlauben Sie den „Cisco Secure Client - AnyConnect VPN Service“, indem Sie den Schieberegler nach rechts aktiveren.

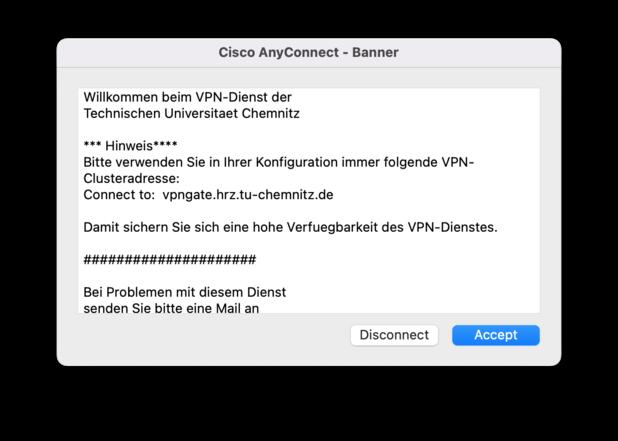

- Wenn Sie Ihre Zugangsdaten eingeben haben und alles geklappt hat, werden Sie von unserem Begrüßungstext willkommen geheißen.

iPhone/iPad

Im iTunes Store steht eine Version von Cisco Secure Client für iPhone/iPad zur Verfügung. Suchen Sie dort nach Cisco Secure Client und installieren Sie das Programm. Starten Sie das Programm und wählen Sie Neue VPN Verbindung hinzufügen. Als Server-Adresse verwenden Sie vpngate.hrz.tu-chemnitz.de.

Android

Im Google PlayStore steht eine Version von Cisco Secure Client für Android zur Verfügung. Suchen Sie dort nach Cisco Secure Client und installieren Sie das Programm. Starten Sie das Programm und wählen Sie Neue VPN Verbindung hinzufügen. Als Server-Adresse verwenden Sie vpngate.hrz.tu-chemnitz.de.

Nutzungshinweise Cisco Secure Client

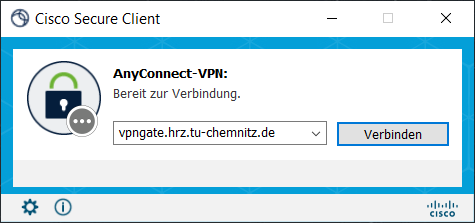

Am Beispiel des Cisco Secure Client unter Windows werden die Erstkonfiguration und die Nutzungshinweise erläutert. Diese gelten entsprechend auch für die Clients auf den anderen Betriebssystemen.

- Beim ersten Start des Clients tragen Sie die Adresse vpngate.hrz.tu-chemnitz.de im Start-Fenster ein und klicken auf „Verbinden“.

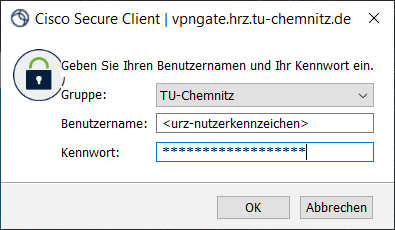

- In das Feld „Benutzername:“ tragen Sie Ihr URZ-Nutzerkennzeichen ein. Das dazugehörige Passwort kommt in das Feld „Kennwort:“.

Mit Klick auf „OK“ bauen Sie die VPN-Verbindung auf.

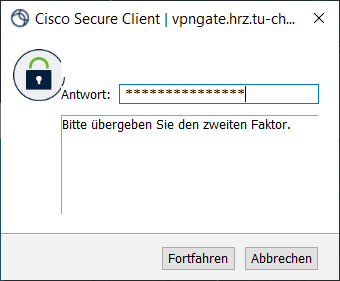

- Sofern Sie einen zweiten Faktor (Multi-Faktor-Authentisierung) registriert haben, wird dieser abgefragt.

Mit Klick auf „Fortfahren“ bauen Sie die VPN-Verbindung auf.

- Nach erfolgreichem Verbindungsaufbau wird das Cisco-Secure-Client-Fenster minimiert und verbirgt sich hinter dem Cisco-Symbol in der Taskleiste.

- Beendet wird die Verbindung mittels „Disconnect“ im Start-Fenster des Cisco Secure Client.

Häufig gestellte Fragen und Antworten (FAQ)

Allgemein

Der Zugriff auf folgende private Adressräume ist parallel zur VPN-Verbindung möglich:

- 192.168.0.0/16

Werden genannte Adressräume im lokalen Netz verwendet, ist der Zugriff auf lokale Netzwerk-Ressourcen (z. B. Drucker) möglich.

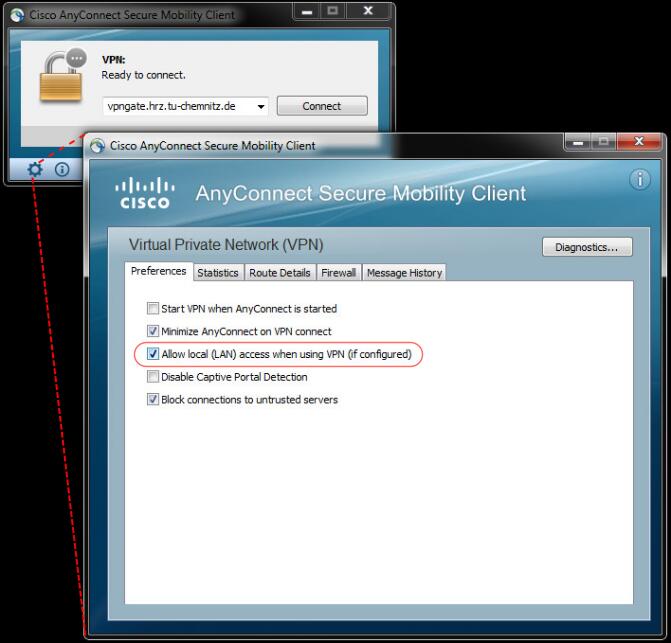

Stellen Sie bei Verwendung von Cisco Secure Client sicher, dass der Zugriff auf das LAN in den Einstellungen erlaubt ist

Prinzipiell ja. Jedoch sollte folgendes beachtet werden. Durch den VPN-Verbindungsaufbau wird Ihrem Rechner eine neue IP-Adresse zugewiesen. Dadurch ändert sich die Identität Ihres Rechners gegenüber dem AFS-Server. Es gab schon Beispiele, wo es in diesem Zusammenhang zu AFS-Problemen auf Nutzerseite kam. Deshalb folgender Ratschlag zur Vorgehensweise:

- Beenden Sie vor dem Aufbau der VPN-Verbindung den AFS-Client

- Starten Sie die VPN-Verbindung

- Starten Sie nun wieder den AFS-Client

Das gleiche gilt für den Abbau der VPN-Verbindung. Stellen Sie sicher, dass der AFS-Client vor dem Verbindungsabbau beendet wird.

Bei Einsatz von TLS-basiertem VPN-Client

- TCP-Port 443 TLS

- UDP-Port 443 DTLS

Das URZ bietet ausschließlich Support für den Cisco Secure Client und EduVPN. Die Benutzung von alternativen VPN-Clients ist jedoch möglich. Beachten Sie hierbei folgende Festlegungen:

- Die Installation und Konfiguration der VPN-Software erfolgt ausschließlich durch den Nutzer.

- Der Aufbau eines VPN-Tunnels aus dem Internet zur TU Chemnitz ist zur Anbindung von Einzelplatzrechnern gedacht. Routingfunktionalität ist ausschließlich für den Zugriff auf ein evtl. vorhandenes lokales Netz zugelassen. Für das lokale Netz sind Adressen aus dem privaten 192.168.0.0/16 zu verwenden.

- Die Funktionalität der VPN-Verbindung mit Hilfe alternativer VPN-Software kann durch das URZ nicht garantiert werden.

Wenn unter Windows der VPN-Verbindungsaufbau zwar funktioniert, aber keine Daten über die Verbindung übertragen werden, kann das verschiedene Ursachen haben:

- Es wurde eine Netzwerkbrücke auf dem Rechner installiert. Eine Netzwerkbrücke dient dazu, andere Verbindungen wie z. B. Firewire (IEEE 1394) als LAN-Verbindung zu nutzen. Zur Lösung des Problems löschen Sie die Netzwerkbrücke.

- Fehlerhafte Firmware der Funknetzkarte. Versuchen Sie über die Webseite des Herstellers (bzw. des Herstellers des Chipsatzes) ein Update des Treibers

zu laden. Bekannt sind derartige Probleme bei folgenden Funknetzkarten:

- Intel PRO/Wireless 2200BG

- Zusätzlich installierte Software, welche Einfluss auf den Netzwerkzugang hat. Zur Lösung des Problems löschen Sie bitte diese Software. Bisher wurden Probleme im Zusammenhang mit folgenden Produkten gemeldet:

- NetBalancer

- Connectify

eduVPN

Löschen Sie die Network Manager - Konfiguration manuell:

$ nmcli conn del eduVPN

Cisco Secure Client

Nein. Aus Sicherheitsgründen wird nach Start des VPN-Client sämtlicher Verkehr über den VPN-Tunnel und damit über das Campusnetz der TU Chemnitz geführt. Der Rechner gehört logisch zum Campusnetz. Damit gelten auch sämtliche Nutzungs- und Sicherheitsbestimmungen des URZ.

90 Minuten bei Verwendung des Cisco Secure Client

Für alle Cisco Secure Client - Verbindungen gilt derzeit eine maximale Verbindungszeitdauer von 72 Stunden.

Mögliche Ursache: Bei einem oder mehreren Netzwerkinterfaces des Computers ist die „Gemeinsame Nutzung der Internetverbindung“ (Internet Connection Sharing) aktiviert.

Lösung: Freigabe der gemeinsamen Nutzung der Internetverbindung ausschalten.

Im Windows-BS sollten die Datenschutzeinstellungen auf „mittelhoch“ eingestellt werden.

Möglicherweise ist auf Ihrem System ICS (Internet Connection Sharing) aktiv. Deaktivieren Sie den Dienst ICS.

Es kann sein, dass durch den VPN-Verbindungsaufbau die Datei /etc/resolv.conf angepasst wurde. Falls das System diese Datei nach Abbau der VPN-Verbindung nicht wieder zurückstellt, funktioniert die Namensauflösung und damit scheinbar der Internetzugriff nicht mehr. Das Kommando

sudo dpkg-reconfigure resolvconf

sollte dieses Problem lösen.

Stellen Sie sicher, dass unter den Cisco Secure Client Einstellungen (kleines Zahnradsymbol) → Preferences der Punkt

- Allow local(LAN) access when using VPN (if configured)

ausgewählt ist. Sollte es weiterhin Probleme mit dem lokalen Drucken geben, müssen Sie Ihren Drucker statisch mit Hilfe der Drucker IP-Adresse konfigurieren. Hierfür ermitteln Sie die verwendete IP-Adresse Ihres Druckers. Oft wird diese automatisch durch Ihren Internet-Router vergeben. Zum Beispiel finden Sie diese bei Verwendung einer Fritzbox unter Heimnetz → Heimnetzübersicht → Netzwerkverbindungen. Stellen Sie sicher, dass der Internet-Router dem Drucker immer die gleiche IP-Adresse zuweist. In der Fritzbox wählen Sie den Drucker-Eintrag aus und setzen die Option „Diesem Netzwerkgerät immer die gleiche IPv4-Adresse zuweisen“. Mit dieser IP-Adresse können Sie nun Ihren Drucker statisch unter Windows einrichten (Konfigurations-Beispiel Windows 10):

- Windows Einstellungen → Geräte → Drucker & Scanner

- Drucker oder Scanner hinzufügen → Wählen Sie „Der gewünschte Drucker ist nicht aufgelistet“

- Wählen Sie im Fenster „Einen Drucker anhand anderer Optionen suchen“ den Punkt „Drucker unter Verwendung einer TCP/IP-Adresse oder eines Hostnamens hinzufügen“ aus → Weiter

- Geben Sie im Fenster „Einen Druckerhostnamen oder eine IP-Adresse eingeben“ unter Punkt „Hostname oder IP-Adresse:“ die oben ermittelte IP-Adresse ein. → Weiter

- Der Drucker wird eingerichtet und kann nun auch bei aufgebauter VPN-Verbindung genutzt werden.

Der Fehler tritt nach glibc-Update auf.

Als Workaround kann folgende config-Änderung genutzt werden:

Anyconnect bis 4.10.*: Become root and edit /opt/cisco/anyconnect/AnyConnectLocalPolicy.xml

Cisco Secure Client 5.*: Become root and edit /opt/cisco/secureclient/AnyConnectLocalPolicy.xml

Change the line with ExcludeFirefoxNSSCertStore from false to true

Der Fehler tritt aufgrund einer API Änderung von Apple in Mac OS auf, Cisco Secure Client nutzt ab Version 5.1 diese neue API und benötigt daher explizit neue Berechtigungen.

Um diesen Fehler zu beseitigen müssen die Hintergrunddienste für Cisco Secure Client erlaubt werden.

Öffnen Sie die Systemeinstellungen und navigieren Sie zu „Allgemein“.

Öffnen Sie auf der rechte Seite das Untermenü „Anmeldeobjekte“.

In dem Bereich „Im Hintergrund erlauben“ erlauben Sie den „Cisco Secure Client - AnyConnect VPN Service“, indem Sie den Schieberegler nach rechts aktiveren.