-Tupel

-Tupel  , dessen Bedeutung wir nun im einzelnen erläutern wollen:

, dessen Bedeutung wir nun im einzelnen erläutern wollen:| Klassische Kryptographie |

Sicherheit ist ein Grundbedürfnis des Menschen - und damit unserer Gesellschaft. Gerade in Zeiten von Globalisierung, steigender Mobilität und wachsender Abhängigkeit der Industrienationen von Informations- und Kommunikationstechnik nimmt das Sicherheitsbedürfnis immer mehr zu.

Wachsende Verwundbarkeit und die Gefahr massiver wirtschaftlicher Schäden in Folge von IT-Risiken erhöhen den Handlungsdruck, durch aktives IT-Sicherheitsmanagement Schäden zu verhindern und das Restrisiko zu minimieren. Die Verantwortung beschränkt sich keineswegs auf die jeweiligen IT-Fachabteilungen. Vielmehr gilt: Sicherheit ist Chefsache. Dem hat auch der Gesetzgeber Rechnung getragen.

Die drei Säulen der IT-Sicherheit sind Vertraulichkeit, Verfügbarkeit und Integrität. Generell lässt sich die IT-Sicherheit in verschiedene Bereiche einteilen. Dabei handelt es sich um technische Komponenten wie etwa Firewalls, Anwendungen von Verschlüsselungverfahren oder Chipkartentechnologie aber auch um organisatorische Komponenten wie beispielsweise Passworthierarchien oder Geheimaltungsverpflichtungen. Hier konzentrieren wir uns ausschließlich auf die technische Richtung.

Vor allem die kommerzielle Nutzung des Internets macht Datensicherheit zum zentralen Anliegen im Zeitalter des E-Business, E-Commerce und E-Government. Damit sind kryptographische Verfahren und Techniken zur Absicherung elektronischer Transaktionen Schlüsseltechnologien des 21. Jahrhunderts.

Die Idee, Nachrichten zu verschlüsseln, um sie so vor dem Zugriff unbeteiligter Dritter zu schützen ist nicht neu. Seit Alters her üben derartige Verfahren eine große Faszination auf dem Menschen aus und schon Cäsar hat von einfachen kryptographischen Techniken Gebrauch gemacht. Auch später standen vor allem militärische Anwendungen dieser Verfahren im Mittelpunkt, was sich heute wie eingangs bereits erwähnt mit der Verbreitung des Internet etwas gewandelt hat.

Im vorliegenden Lehrmaterial werden verschiedene kryptographische Techniken eingeführt und anhand von Beispielen in ihrer Wirkungsweise erläutert. Es folgen jeweils Methoden der Kryptoanalyse und Übungsaufgaben zur Selbstkontrolle und zur Vertiefung des erlernten Stoffs.

Bei der Erstellung dieses Lehrmaterials haben mitgewirkt: Matthias Baumgart, Frank Fischer, Markus John, Daniela Kaden, Jörg Lässig, Kai Plociennik und Dirk Winkler.

In den folgenden Kapiteln bedienen wir uns einer weithin verwendeten Terminologie für kryptographische Systeme. Diese bestehen aus einem sog.  -Tupel

-Tupel  , dessen Bedeutung wir nun im einzelnen erläutern wollen:

, dessen Bedeutung wir nun im einzelnen erläutern wollen:

der Nachrichten (Klartexte, plaintext). Im Allgemeinen handelt es sich dabei um endliche

der Nachrichten (Klartexte, plaintext). Im Allgemeinen handelt es sich dabei um endliche  Folgen aus

Folgen aus  .

. der Schlüssel (key), zum Beispiel

der Schlüssel (key), zum Beispiel  .

. der Kryptogramme, also der verschlüsselten Nachrichten (ciphertext) analog zur Menge

der Kryptogramme, also der verschlüsselten Nachrichten (ciphertext) analog zur Menge  , zum Beispiel

, zum Beispiel  .

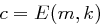

. , wobei Nachricht

, wobei Nachricht  mit Schlüssel

mit Schlüssel  zu Kryptogramm

zu Kryptogramm  verschlüsselt wird.

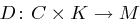

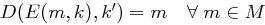

verschlüsselt wird. , wobei es für jedes

, wobei es für jedes  genau einen Schlüssel

genau einen Schlüssel  (den sog. Gegenschlüssel) mit

(den sog. Gegenschlüssel) mit  gibt. Diese Forderung impliziert, dass die Funktion

gibt. Diese Forderung impliziert, dass die Funktion  für jedes

für jedes  injektiv ist.

injektiv ist.Sind Schlüssel  und Gegenschlüssel

und Gegenschlüssel  leicht auseinander ableitbar, dann sprechen wir von einem symmetrischen, ansonsten von einem asymmetrischen Kryptosystem.

leicht auseinander ableitbar, dann sprechen wir von einem symmetrischen, ansonsten von einem asymmetrischen Kryptosystem.

Wenn zwei Personen  und

und  (wie Alice und Bob) miteinander kommunizieren wollen, vereinbaren sie vorab das zugrundeliegende Kryptosystem. Damit

(wie Alice und Bob) miteinander kommunizieren wollen, vereinbaren sie vorab das zugrundeliegende Kryptosystem. Damit  eine Nachricht an

eine Nachricht an  sicher übermitteln kann, wählt

sicher übermitteln kann, wählt  einen Schlüssel

einen Schlüssel  und sendet diesen oder den Gegenschlüssel

und sendet diesen oder den Gegenschlüssel  auf einem sicheren Kanal an

auf einem sicheren Kanal an  .

.

Möchte ein Dritter an die übermittelte Information gelangen, ohne dass er den Schlüssel  beziehungsweise den Gegenschlüssel

beziehungsweise den Gegenschlüssel  besitzt, so muss er das zur Verschlüsselung verwendete Kryptosystem brechen. Dabei wird von Kerkhoffs Prinzip ausgegangen: Ein möglicher Angreifer kennt das zugrundeliegende Kryptosystem, aber nicht den individuell benutzten Schlüssel.

besitzt, so muss er das zur Verschlüsselung verwendete Kryptosystem brechen. Dabei wird von Kerkhoffs Prinzip ausgegangen: Ein möglicher Angreifer kennt das zugrundeliegende Kryptosystem, aber nicht den individuell benutzten Schlüssel.

Wir unterscheiden je nach Wissensstand des Gegners folgende Angriffe gegen beliebige Kryptosysteme:

ciphertext only attack: Der Gegner kennt einige Kryptogramme  .

.

known plaintext attack: Der Gegner kennt einige Klartext-Kryptogramm-Paare  .

.

chosen plaintext attack: Der Gegner kennt für von ihm gewählte Klartexte  die zugehörigen Kryptogramme

die zugehörigen Kryptogramme  .

.

chosen ciphertext attack: Der Gegner kennt für einige von ihm gewählte Kryptogramme  die zugehörigen Nachrichten

die zugehörigen Nachrichten  .

.